Lycée MARCELIN BERTHELOT Année 1997-1998

Introduction

La norme GSM est la seule norme de téléphones mobiles qui a su s’imposer à grande échelle, avec par exemple plus de 2 millions d’abonnés en France. Ceci est sûrement dû à ses avancées technologiques : notamment, l’utilisation d’un système cellulaire efficace, et la transmission numérique des données. La norme GSM est née dans la concertation, principalement élaborée par le Groupe Spécial Mobiles (GSM), groupe d’étude crée par la Confédération Européenne des Postes et Télécommunications (CEPT), qui lui a d’ailleurs donné son nom aujourd’hui réinterprété ainsi : Global System for Mobile communications.

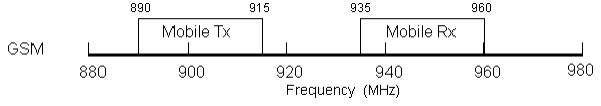

Sous le terme GSM se cachent en fait le système originel (système GSM), qui fonctionne à des fréquences voisines de 900 MHz (890 à 915 MHz pour les transmissions des terminaux vers les réseaux, et 915 à 930 MHz pour les transmissions en sens inverse), et la variante DCS (dont les bandes de fréquence sont 1710-1785 et 1805-1880), née récemment pour éviter une saturation des fréquences autour de 900 MHz.

I] Architecture du réseau GSM

1) Principe du cellulaire

Le système cellulaire a été développé dans le but de permettre aux utilisateurs, où qu'ils soient et même s'ils se déplacent, de communiquer entre eux et avec les abonnés du réseau fixe (RTC, Réseau Téléphonique Commuté), par l'intermédiaire d'un terminal portatif émettant à faible puissance (de 0.25 à 8W), et donc facilement miniaturisable.

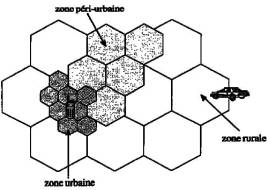

Pour cela, le territoire est découpé en "cellules" couvertes par des émetteurs-récepteurs de base (BTS, Base Transceiver Station). Pour éviter les interférences, deux cellules contiguës ne peuvent utiliser les mêmes fréquences; par contre les mêmes fréquences peuvent être réutilisées pour des cellules suffisamment éloignées.

Le nombre de communications qu'une BTS (Base Transceiver Station) peut gérer est limité pour des questions matérielles, principalement à cause du nombre de fréquences radio disponibles; ainsi, dans les villes le réseau est densifié : des microcellules, dont le rayon peut aller jusqu'à quelques centaines de mètre, y sont installées; par contre dans les zones rurales on trouve des macrocellules dont le rayon peut aller jusqu'à 30 km. Le système DCS fonctionnant sur une fréquence plus élevée que le système GSM (1800 Mhz contre 900 pour le GSM), l'atténuation en 1/f² lui impose des rayons de cellule plus petits : il est en fait destiné à couvrir les zones urbaines.

Exemple théorique de couverture cellulaire.

Le réseau doit savoir à tout instant dans quelle cellule l'usager se situe. Les systèmes de 1ere génération imposaient au mobile d'émettre périodiquement un signal pour pouvoir le situer; mais ce système "gaspille" les ressources radio qui, en radiotéléphonie, sont le principal facteur limitant.

Ainsi, pour éviter une saturation inutile du spectre radio, le système GSM utilise la méthode suivante : chaque BTS émet périodiquement son numéro de localisation. Tous les mobiles situés dans sa zone écoutent ce numéro, et le stockent. Si un mobile s'aperçoit que le numéro qu'il avait précédemment stocké est différent du dernier qu'il a reçu, il le signale à la BTS. Ainsi le mobile n'a à signaler sa position que quand il change de cellule. On désigne par Handover le changement de cellule au cours d'une communication.

Les cellules, couvertes par des stations de base, constituent le sous-système radio; derrière ce sous-système radio on trouve le sous-système fixe, qui gère le sous-système radio.

2) Architecture du réseau GSM

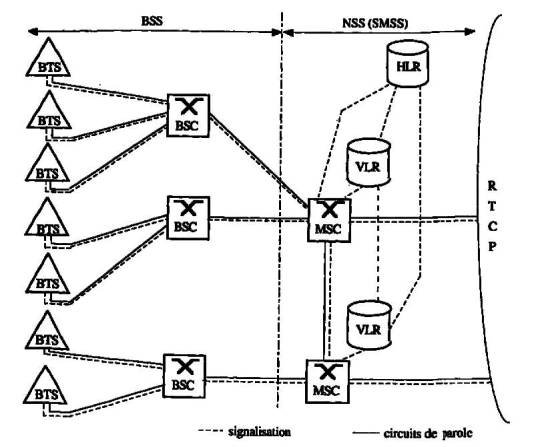

a) Le sous-système radio (BSS, Base Station Sub-system)

Il assure les transmissions radioélectriques et gère les ressources radio.

Il est tout d'abord composé d'émetteurs récepteurs de base (BTS, Base Transceiver Station) qui gèrent la couche physique de la transmission radio sur leur cellule : modulation, démodulation, égalisation, codage correcteur d'erreur, multiplexage ... La capacité maximale d'une BTS est de 16 porteuses pouvant supporter chacune jusqu'à 7 communications. Pour donner un ordre d'idée, une BTS dessert à Paris une surface d'environ 1 km².

L'un des rôles de la BTS est aussi d'effectuer des mesures sur la transmission radio qu'il envoie à la BSC (Base Station Controller) en vue d'une éventuelle procédure de Handover : si l'intensité du signal radio envoyé par la BTS devient trop faible au niveau du portable, alors la BSC peut décider d'assurer la transmission radio par l'intermédiaire d'une autre BTS : le portable change de cellule.

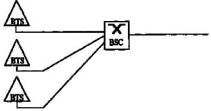

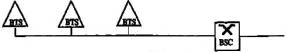

La BSC est l'organe intelligent de la BSS : il commande l'allocation des canaux et assure la liaison avec le sous système fixe. Une BSC peut gérer plusieurs BTS suivant deux configurations possibles :

Configuration en étoile

Configuration chaînée

Pour donner un ordre d'idée, il y a environ 1 BSC pour 10 BTS à Paris.

Structure du réseau GSM

b) Le sous-système fixe (NSS, Network Sub-Sytem)

Il est nécessaire à l'établissement des appels, gère la mobilité, et stocke les informations sur les utilisateurs.

Les informations sur les utilisateurs sont stockées dans un enregistreur le localisation nominal (HLR, Home Location Register), qui mémorise les informations sur chaque abonné invariantes dans le temps : notamment, son identité internationale (IMSI, International Mobile Station Identity), et son type d'abonnement. Chaque utilisateur n'est fiché que dans un HLR.

Le centre nerveux du sous-système fixe est le centre de commutation des mobiles (MSC, Mobile Switching Centre). Il assure le passage de la communication vers la BSS . Pour la communication entre deux mobiles d'un même réseau, l'appel ne passe pas par le RTC, mais du MSC de appelant vers le MSC de l'appelé.

Pour [P1]un appel entre un mobile et un abonné du réseau fixe, le MSC assure la liaison avec le RTC (et il devient GMSC, Gateway MSC) .

Chaque [P2]MSC est couplé à un VLR (Visitor Location Register) qui contient les mêmes données qu' un HLR mais uniquement pour les abonnés se situant dans la zone du MSC. En plus des informations du HLR, le VLR contient l'identité temporaire de l'abonné (TMSI, Temporary Mobile Station Identity) qui est utilisé pour des raisons de sécurité que nous allons voir.

3) Sécurité sur le réseau GSM

L'une des faiblesses de la transmission radio est qu'elle peut être écoutée par une tierce personne. Cela implique des dangers, comme l'utilisation illicite du réseau par des pirates, qui pourraient se faire passer pour de vrais abonnés, ou d'autres dangers comme les écoutes téléphoniques illégales.

Chaque abonné est caractérisé par son identité internationale (IMSI, International Mobile Station Identity) qui lui est attribuée lors de son abonnement et qui reste invariante au cours du temps. Elle est gravée dans sa carte SIM (voir dans la 3eme partie) et connue du réseau, plus particulièrement par le HLR.

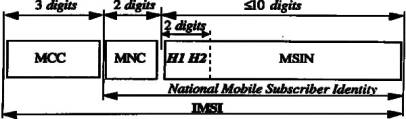

Composition de l'IMSI

L'IMSI est codé sur au plus 15 digits et comprend 3 parties :

- Mobile Country Code (MCC) : indicatif du pays domicile de l'abonné mobile (par exemple, 208 pour la France),

- Mobile Network Code (MNC) : indicatif du réseau nominal de l'abonné mobile (en France, 01 pour Itinéris et 10 pour SFR),

- Mobile Subscriber Identification Number (MSIN) : numéro de l'abonné mobile à l'intérieur du réseau GSM.

Pour éviter qu'un pirate puisse se faire passer pour un abonné auprès du réseau après avoir intercepté son IMSI lors d'une communication, il est préférable que l'IMSI soit le moins utilisé possible : ainsi, le système a recours au TMSI, identité temporaire de l'utilisateur qui change à chaque communication, et ne sert que pour les échanges mobile-MSC, partie vulnérable du réseau. La structure du TMSI est laissée libre à l'opérateur.

Le réseau est capable de différencier le terminal de l'abonné : si l'abonné est caractérisé par l'IMSI contenu dans sa carte SIM, le terminal est caractérisé par son IMEI (International Mobile Equipement Identity) :

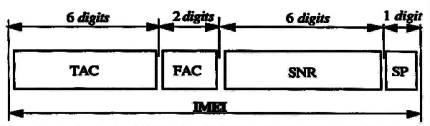

Composition de L'IMEI

Il est codé sur au plus 15 digits :

- Type Approval Code (TAC) : champ codé sur 6 digits fourni au constructeur lorsque le matériel a passé l'agrément,

- Final Assembly Code (FAC) : champ codé dur 2 digits qui identifie l'usine de fabrication,

- Serial Number (SNR) : numéro codé sur 6 digits librement affecté par le constructeur,

- Spare : digit réservé pour l'instant.

Ainsi lorsqu'un appareil est déclaré volé, son IMEI est inscrit dans une black list, et il ne peut plus avoir accès au réseau. L' IMSI de l'utilisateur frauduleux est même enregistré ...

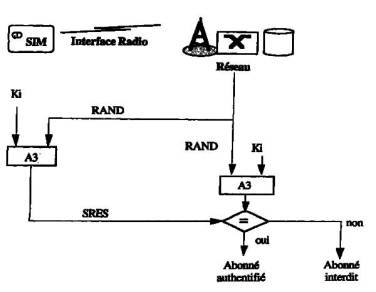

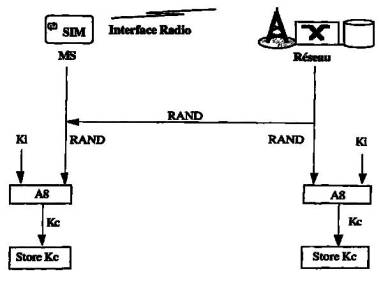

Régulièrement, le réseau demande au terminal mobile un procédure d'authentification. Elle se passe ainsi :

- Le réseau envoie au mobile un nombre aléatoire RAND,

- Le mobile, qui possède une clé Ki (information secrète particulière à sa

carte SIM), exécute un algorithme nommé A3 sur RAND et Ki. On appellera

le résultat SRES,

- De son côté le réseau exécute le même algorithme sur les mêmes nombres (Ki est stockée dans le HLR),

- Le mobile envoie SRES au réseau, qui compare les deux résultats,

- Si les deux résultats sont égaux, l'utilisateur est authentifié.

Déroulement

global de la procédure d'authentification

Ainsi les deux seuls nombres qui transitent par voie radio sont RAND et SRES. Il faudrait des milliers de couples (RAND,SRES) à un pirate pour déterminer Ki.

Un autre algorithme (l'algorithme A5) est utilisé pour assurer la confidentialité des conversations. Il n'utilise pas la clé Ki pour coder, mais une clé Kc déterminée à partir de Ki avec un algorithme A8 :

- Le réseau génère un nombre aléatoire RAND qu'il envoie au mobile,

- Le mobile exécute A8 sur RAND et Ki, le résultat est Kc,

- Le réseau détermine Kc de son côté de la même façon,

- Ensuite la conversation est codée avec la clé Kc en utilisant l'algorithme A5.

Etablissement de la clé de chiffrement Kc

Le seul nombre qui a transité par voie radio est RAND.

II] Le numérique dans la norme GSM

Lorsque l’on téléphone avec un portable, notre voix et celle de notre correspondant sont transmise du mobile vers les stations de base par l’intermédiaire des ondes hertziennes. Contrairement aux différentes radios(AM et FM) qui émettent en analogique, le GSM utilise un système de transmission de l’information numérique. Il faut donc coder la voix en numérique.

1) Allocation des fréquences et partage des ressources

Partout en Europe, le GSM[1] s’est vu attribué une bande de fréquence de 50 MHz de large, divisée en deux parties : émission et réception, comme le montre la figure ci dessous :

Dans le système GSM, un mobile émet et reçoit à des instants différents. Au niveau du mobile, l’émission et la réception sont décalées dans le temps d’une durée de 3 slots. Ce décalage permet de simplifier le filtre duplex présent dans chaque mobile. Son rôle se réduit à rejeter le signal provenant d’une éventuelle autre station proche émettant pendant une phase de réception du mobile.

La bande radio est une ressource précieuse, elle doit être utilisée à bon escient pour éviter la saturation. Il faut donc découper le spectre alloué, pour obtenir des canaux supplémentaires. On considère trois techniques :

· Partage en fréquence (FDMA, Frequency Division Multiple Access),

· Partage en temps (TDMA, Time Division Multiple Access),

· Partage par les codes (CDMA, Code Division Multiple Access).

a) Partage en fréquence

La bande dédiée au système GSM est divisée en canaux fréquenciels de largeur 200kHz. Il y a donc 125 paires disponibles en même temps. Mais en pratique, dans les pays où il y a plusieurs opérateurs, des bandes de sécurité ont été installées entre les bandes de fréquence allouées à chacun, et donc le nombre de canaux physiques disponibles est inférieur au maximum.

b) Partage en temps

Chaque porteuse est divisée en intervalles de temps appelés slots. La durée d’un slot a été fixé pour GSM à Tslot=(75/130)10-3 s, soit environ 0,5769 ms.

Un slot accueille un élément de signal radioélectrique appelé burst.

L’accès TDMA permet à différents utilisateurs de partager une bande de fréquence donnée. Sur une même porteuse, les slots sont regroupés par paquets de 8. La durée d’une trame TDMA est donc : TTDMA = 8Tslot = 4,6152 ms.

Chaque utilisateur utilise un slot par trame TDMA. Un « canal physique » est donc constitué par la répétition périodique d’un slot dans la trame TDMA sur une fréquence particulière. Les concepteurs de GSM ont prévu la possibilité de n’allouer à un utilisateur qu’un slot toutes les deux trames TDMA. Cette allocation constitue un canal physique demi-debit par opposition au canal physique plein-débit. Les canaux physiques demi-débit sont utilisables grâce à l’apparition de codeurs de parole plus performants à débit réduit.

On peut dire que GSM est un système F/TDMA, puisque les ressources radio sont partagées en fréquence et temps.

2) Codage de la parole

a) Compression et protection

Le son de la voix est capté par un microphone. La pression acoustique est transformée en un signal électrique analogique. Dans le cas du téléphone ordinaire, le signal peut être vu comme une fonction du temps x(t) avec un spectre limité à la bande {300 Hz ; 3400 Hz }. Il est découpé en intervalles jointifs de durée 20 ms. Chaque intervalle est numérisé (voir annexe 1) puis comprimé, (par le codec de parole). Les données résultantes de ce codage sont divisées en deux parties, les plus importantes sont placées au début. On protège ces données (par le codage de canal) pour aboutir à une trame codée, parfois appelée bloc, de 456 bits. Dans ce système, le codage s’effectue paquet par paquet, ce qui introduit un délai de 20 ms. En effet, pour traiter un morceau de parole de 20 ms, il faut l’avoir reçu complètement.

La figure suivante illustre le principe de découpage de la parole :

Les paramètres accordés au système GSM exigent un codage de la parole permettant une qualité acceptable à une vitesse de transmission de 13kbps ou moins. La méthode utilisée est la Modulation Par Impulsion de Codage, MIC, (PCM, Pulse Coded Modulation). Elle consiste en un échantillonage à 8 kHz suivi d’une quantification logarithmique sur 8 bits de chaque échantillon et fournit donc un débit de 64 kbit/s.

Celui-ci est trop important. Des techniques adaptatives relativement simples permettent de réduire d’un facteur 2 ce débit (MIC-D adaptatif, ADPCM, Adaptative Differencial PCM). A cela s’ajoute un autre codec de parole particulièrement performant, travaillant sur des trames de 20 ms. Ce codage est basé sur la modélisation de la bouche, du larynx et des cordes vocales en un filtre dont les paramètres sont variables dans le temps. En excitant ce filtre par une succession d’impulsions bien choisies, on obtient le signal de parole. Le système selectionné s’appelle RPE-LTP, Regular Pulse Exitation-Long Term Prediction. Le codec de parole peut être vu pour simplifier comme un système transformant des segments de 20 ms de parole en blocs de 260 bits, ce qui correspond à un débit de 260/30 = 13 kbps.

Ce système comprend les éléments

suivants :

3) Structure des données.

Les paramètres spécifiques sélectionnés pour le GSM sont donnés dans le tableau suivant :

|

Largeur d’un canal |

200 kHz |

|

Modulation |

GMSK |

|

Taux de transfert |

270.833 kbps |

|

Nombre de canaux par bande |

8 (16) |

|

Taux de transfert pour la voix |

13 (6.5) kbps[2] |

|

Durée d’une trame TDMA |

4.62 ms |

|

Durée d’un slot |

0.58 ms |

On aurait pu séparer ce bloc en 4 unités de temps, appelés bursts, de 114 bits chacun et les transmettre dans 4 trames TDMA consécutives. Cette solution n’a pas été retenue, on a chercher à étaler le plus possible la transmission d’un paquet de parole dans le temps. Dans ce cas, un brouillage très bref supprimant une trame TDMA abîmera légèrement plusieurs paquet de parole, de façon négligeable et inaudible, au lieu d’abîmer de façon plus grave un intervalle de parole plus court. La solution adoptée offre une meilleure qualité d’écoute. On a donc divisé en 8 chaque paquet de parole : chaque demi-burst du paquet de parole n°i est combiné avec un demi-burst de la trame de parole n°i-1 (correspondant aux 20 ms de parole précédentes), ou avec un demi-burst de la trame n°i+1 (correspondant au 20 ms suivantes). Ce sont bien des bursts complets qui sont émis dans les slots.

Ce processus, appelé “entrelacement diagonal”, permet une meilleure restitution du signal d’origine, même en cas de mauvaise transmission d’une trame TDMA, car il restera encore 7/8 des données[P3].

La vitesse de transmission est la plus rapide possible, compte tenu du coût des équipements et des problèmes posés par la transmission selon plusieurs chemins.

La valeur précise du taux de transfert à été calculé pour être un multiple des fréquences d’horloges couramment utilisées dans ce type de systèmes.

Ce taux de transfert permet la gestion de 8 canaux sur une seule porteuse HF. La figure suivante montre la structure des canaux et l’organisation des slots :

Les 26 trames multitrames octroient 24 trames pour la transmission de données, et 2 (les 13ième et la dernière)de contrôle et de signaux permettant la gestion des canaux. Dans ces deux trames de contrôle sont découpés 16 unités de temps. (Pour une transmission de la parole à 13 kbps, seulement 8 canaux peuvent être gérés.)

4) Synchronisation des mobiles

Les différents utilisateurs d’un système cellulaire sont à des distances variables de leur station de base, et endurent des délais de propagation variables. Dans le contexte TDMA, il faut veiller à ce que deux mobiles qui utilisent deux slots consécutifs n’envoient pas des bursts qui se chevauchent au niveau du récepteur de la BS.

La norme GSM autorise les cellules ayant un périmètre inférieur à 35 km. Le temps nécessaire à un signal radio pour faire le trajet dans les deux sens, soit 70 km est de l’ordre de 0.23 ms. La durée de sécurité entre les slots devrait alors être de cet ordre de grandeur, qui est trois fois la durée d’un slot. Il aurait donc fallut réduire considérablement le taux de transfert. Pour palier cet inconvénient, les stations de base informent les mobiles éloignés de combien ils doivent avancer l’émission du signal pour se synchroniser avec les autres. Ceci permet de réduire la période de sécurité à 0.03 ms soit 8.25 bits.

5) Réflexion des ondes hertziennes

Dans la bande de fréquence utilisée par le système GSM, les ondes hertziennes ne se réfractent pas très bien. Il existe donc de multiples causes d’ombre lors d’une transmission. Ceci est compensé par la tendance du signal à se réfléchir sur les surfaces telles que les immeubles, les collines, les véhicules, etc, ces réflexions aident à couvrir les ondes. Plusieurs signaux réfléchis peuvent atteindre le récepteur, mais comme les chemins réfléchis sont plus longs que les chemins directs, il résulte les signaux réfléchis arrivent en retard par rapport au signal direct. Il y a donc superposition des signaux, et donc brouillage. Une solution serait de réduire le taux de transfert, tel que la duré de transmission d’un bit soit supérieure au retard maximum. Mais il existe aussi une technique permettant de retrouver le signal d’origine, malgré les différents signaux superposés de façon aléatoire. Cela permet d’utiliser des taux de transfert suffisamment élevés pour ne pas encombrer l’interface radio.

Pour retrouver le signal d’origine, le système cherche la fonction de transfert du milieu de propagation, construit le filtre inverse, et y applique le signal reçu. Il existe plusieurs méthodes pour construire le filtre inverse, mais elles fonctionnent toutes à partir de la réception d’une séquence de bits connus à l’avance, que l’on appelle séquence d’apprentissage. Cette séquence de bits est transmise au milieu de chaque unité de temps. Le récepteur détecte cette séquence, et, connaissant sont véritable contenu, il est capable d’en déduire la fonction de transfert ayant déformé le signal. Il est donc capable de trouver la fonction inverse est de retrouver le signal émis en connaissant le signal reçu de façon assez exacte.

Cette fonction de transfert fluctue très rapidement avec le temps. La longueur d’onde à 900 MHz n’est que de 30 cm, et un changement de 15 cm dans la longueur d’un des trajets peut transformer le interférences constructives en destructives. Le système GSM est étudier pour pouvoir être utilisé dans les véhicules allant jusqu'à 250 km/h. Dans un tel cas, le mobile s’est déplacé de 32 cm pendant les 46 ms que dure un slot.[P5]. Chaque slot est donc traité de façon indépendante, et pour estimer au mieux les caractéristiques des chemins empreintés, on place la séquence d’apprentissage au milieu du slot, pour réduire la durée entre cette séquence et les bits extrêmes du slot.